Lucian Constantin

Что представляет собой скиммер платежной карты

В сфере безопасности под скиммером подразумевается любое аппаратное устройство для кражи информации, хранимой на платежных картах, когда покупатель совершает транзакцию в банкомате, на заправочной станции или в платежном терминале. Однако недавно значение этого термина было расширено, и под скиммером стало подразумеваться любое вредоносное приложение или код, направленный на кражу информации о платежных картах, в том числе во время покупок в интернет-магазинах.

Вне зависимости от типа скиммера (аппаратного или программного) злоумышленники преследуют схожие цели, а конкретно – обман покупателя, когда полученная информация используется для клонирования физических платежных карт или совершения поддельных транзакций в интернете.

Как работают скимминговые устройства

Физические скиммеры проектируются под определенные модели банкоматов, кассы самообслуживания и другие платежные терминалы таким образом, чтобы затруднить обнаружение. Скимминговые устройства бывают разных форм, размеров и имеют несколько компонентов.

В каждом скиммере всегда присутствует компонент для считывания карт, состоящий из небольшой микросхемы, которая запитывается от батареи. Обычно скиммер находится внутри пластиковой или металлической оболочки, имитирующей настоящий кард-ридер целевого банкомата или другого устройства. Этот компонент позволяет мошеннику скопировать информацию, закодированную на магнитной полосе карты, без блокирования реальной транзакции, совершаемой пользователем.

Второй компонент скиммера – небольшая камера, прикрепленная к банкомату или поддельная клавиатура для ввода пин-кода, находящаяся поверх настоящей клавиатуры. Как нетрудно догадаться, цель этого компонента – кража пин-кода, который вместе с данными, хранимыми на магнитной полосе, используется для клонирования карты и выполнения неправомерных транзакций в странах, где подобного рода преступления широко распространены.

Однако поскольку во многих странах стали использоваться карты с чипами, злоумышленники также адаптировали свои технологии и стали изготавливать более сложные скиммеры. Некоторые скимминговые устройства настолько тонкие, что могут вставляться внутрь слота карт-ридера. По-другому эти устройства называются deep insert скиммерами или скиммерами глубокого проникновения. Устройства, называемые «шиммерами» вставляются в слот кард-ридера и спроектированы для считывания данных с чипов на картах. Однако следует отметить, что эта технология применима только там, где некорректно реализован стандарт EMV (Europay + MasterCard + VISA).

Скиммеры также могут устанавливаться полностью внутри банкоматов, как правило, техническими специалистами с нечистоплотными помыслами или посредством сверления или проделывания дырок оболочке банкомата и заклеиванием этих отверстий стикерами, выглядящие как часть общей конструкции. В отчете компании Visa приведены изображения различных типов физических скиммеров, найденных в банкоматах по всему миру, а также модифицированные кассовые терминалы, продаваемые на черном рынке, которые также могут использоваться для кражи информации с карты.

Как защититься от скиммеров для платежных карт

Вследствие большого разнообразия скимминговых устройств универсального способа, как не стать жертвой злоумышленников, не существует. Рекомендации следующие:

-

Избегайте банкоматов, установленных вне зданий или расположенных в местах с плохим освещением. Для установки скиммеров злоумышленники выбирают банкоматы в малолюдных местах, находящиеся вне банков или магазинов и не под присмотром большого количества камер. Кроме того, как правило, скиммеры устанавливаются в выходные, когда вокруг меньше всего любопытствующих глаз. Поэтому старайтесь снимать наличные в выходные только в случае крайней необходимости.

-

Перед вставкой карты пошевелите или потяните кард-ридер и клавиатуру для набора пин-кода и убедитесь, что эти компоненты не отсоединяются и не сдвигаются. Как правило, злоумышленники используют низкокачественный клей для прикрепления скиммера, поскольку впоследствии это устройство должно быть извлечено. На этом видео показано, как профессионал в сфере кибербезопасности обнаруживает скиммер, прикрепленный к банкомату на одной из улиц в Вене.

-

Обращайте внимание на странные признаки: отверстия, куски пластики или металла, которые выглядят не к месту, компоненты, цвет которых не совпадает с остальной частью банкомата и стикеры, наклеенные неровно. Если в банкомате присутствуют пломбы для служебных замков, проверьте, нет ли в этих местах повреждений.

-

При наборе пин-кода закрывайте клавиатуру руками, чтобы набранные цифры не смогли попасть на видео вредоносной камеры. Этот метод не поможет в случае накладной клавиатуры, но в целом сократит вероятность кражи пин-кода.

-

Если на вашей карте есть чип, всегда используйте кард-ридеры терминалов с поддержкой чипов, вместо «прокатывания» магнитной полосы.

-

Отслеживайте счета на предмет неправомерных транзакций. Если в вашей карте предусмотрены уведомления через приложение или СМС после каждой транзакции, пользуйтесь этими функциями.

-

Если позволяет функционал, установите лимит снятия наличных во время одной транзакции или в течение одних суток.

-

Используйте дебетовую карту, прикрепленную к счету, где находится небольшое количество денежных средств, и пополняйте этот счет по мере необходимости, вместо использования карты, прикрепленной к основному счету, где находятся все ваши деньги.

Программные скиммеры

Программные скиммеры нацелены на программные компоненты платежных систем и платформ, будь то операционная система платежного терминала или страница оплаты интернет-магазина. Любое приложение, обрабатывающее незашифрованную информацию о платежной карте, может стать целью вредоноса, заточенного под скимминг.

Вредоносы, заточенные под платежные терминалы, использовались для совершения крупнейших краж данных о кредитных картах, включая взломы в 2013 и 2014 годах компаний Target и Home Depot. В результаты были скомпрометированы десятки миллионов карт.

У POS терминалов есть специальные периферийные устройства, например, для считывания карт, но в остальном отличий от обычных компьютеров практически нет. Во многих случаях терминалы работают на базе Windows в связке с кассовым приложением, фиксирующего все транзакции.

Хакеры получают доступ к подобным системам, используя украденные учетные записи или эксплуатируя уязвимости, а затем устанавливают вредоносные программы для сканирования памяти на предмет паттернов, совпадающих с информацией о платежных картах. Отсюда и название этих вредоносов «RAM scraping». Информация о карте (за исключением пин-кода) обычно не шифруется при локальной передаче от кард-ридера в приложение. Соответственно, не составляет особого труда скопировать эти данные из памяти.

Веб-скиммеры

В последние годы производители платежных терминалов стали внедрять межконцевое шифрование (P2PE) для усиления безопасности соединения между кард-ридером и платежным процессором, вследствие чего многие злоумышленники переключили внимание на другое слабое звено: схему оплаты в интернет-магазинах и на других сайтах, связанных с электронной коммерцией.

В новых сценариях атак, связанных с веб-скиммингом, используются инъекции вредоносного JavaScript-кода в страницы интернет-магазинов с целью перехвата информации о карте, когда пользователь совершает оплату. Как и в случае с POS терминалами, незащищенные данные перехватывается во время транзакции перед отсылкой платежному процессору через зашифрованный канал или перед шифрованием и добавлением в базу данных сайта.

Веб-скиммингу уже подверглись сотни тысяч сайтов, включая широко известные бренды: British Airways, Macy’s, NewEgg и Ticketmaster.

Как защититься от программных скиммеров

Вы, как пользователь, вряд ли сможете что-то сделать, чтобы предотвратить компрометирование подобного рода, поскольку у вас нет контроля над приложением в платежном терминале или кодом на страницах интернет-магазина. Здесь ответственность за безопасность покупок полностью лежит на продавцах и разработчиках технологии, используемой на сайте, созданному с целью электронной коммерции. Однако вы, как покупатель, можете предпринять дополнительные меры для снижения риска кражи карт или снизить влияние последствий, если компрометирование произойдет:

-

Отслеживайте выписки своих счетов и включите уведомления от каждой транзакции, если позволяет функционал. Чем быстрее вы обнаружите «левые» транзакции и поменяете карту, тем лучше.

-

Если возможно, используйте внешнюю авторизацию (out-of-band authorization) во время онлайн-транзакций. Последняя редакция директивы платежных сервисов (PSD2) в Европе обязывает банки сопровождать онлайн-транзакции вместе с двухфакторной аутентификации через мобильные приложения, а также другие методы. Срок жалобы по новым правилам расширился, но многие европейские банки уже внедрили этот механизм безопасности. Вполне вероятно финансовые институты в США и других странах также внедрят авторизацию внешней транзакции в будущем или, как минимум, будут предлагать эту функцию в качестве дополнительной опции.

-

Во время онлайн-шоппинга используйте номера виртуальных карт, если такую возможность предоставляет банк, или платите с мобильного телефона. Сервисы навроде Google Pay и Apple Pay используют токенизацию. При использовании этой технологии происходит замена настоящего номера карты на временной номер, передаваемый в мерчант. В этом случае утечки номера вашей карты не произойдет.

-

Старайтесь оплачивать покупки при помощи альтернативных платежных систем, как, например, PayPal, когда не требуется вводить информацию о карте на странице заказа сайта, где вы совершаете покупки. Вы также можете совершать покупки на сайтах, где перед вводом информации о карте происходит перенаправление на сторонний платежный процессор, вместо обработки этих данных самим магазином.

-

Поскольку при веб-скимминге используется вредоносный JavaScript-код, программы безопасности конечных узлов, инспектирующих веб-трафик внутри браузера, технически могут обнаружить подобные атаки. Однако веб-вредоносы часто подвергаются обфускации и злоумышленники непрерывно вносят изменения в свои разработки. Хотя антивирус с последними обновлениями может помочь, но не в состоянии детектировать все атаки, связанные с веб-скиммингом.

-

Хотя некоторые крупные компании и бренды становятся жертвами веб-скимминга, по статистике чаще компрометированию подвергаются небольшие онлайн-мерчанты из-за отсутствия средств на дорогие решения в сфере безопасности на стороне сервера и аудиты кода. С точки зрения покупателя во время покупок в крупных магазинах риск компрометирования ниже.

Современную жизнь без безналичных расчетов пластиковой карточкой представить вряд ли возможно. И, если известное выражение «есть спрос – будет и предложение» перевести на милицейский лад, то широкое использование «пластика» создает определенные угрозы и риски для его держателей со стороны людей, живущих не по закону. О том, как не стать потерпевшим от противоправных деяний именно в сфере обращения безналичных денежных средств, рассказывает старший оперуполномоченный по особо важным делам ОРПСВТ УВД Гродненского облисполкома Олег Кардаш. Актуальная тема, особенно в преддверии II Европейских игр, посетить которые планирует большое количество болельщиков, в том числе из-за рубежа.

– Чаще всего держатели пластиковых карточек страдают от скимминга. Что это такое?

– Скимминг – это когда мошенники копируют данные магнитной полосы карты, потом делают дубликат и обналичивают деньги. Чтобы украсть деньги с карт-счета, мошенникам нужно скопировать две вещи: магнитную полосу на карте и пин. Для этого у них в арсенале три устройства. Первое – скиммер. Это самодельный считыватель магнитной ленты. Мошенники прикрепляют его к картоприемнику банкомата. Иногда скиммер маскируют так хорошо, что распознать его не может даже сотрудник банка. Второе – скрытые камеры. Мошенники крепят их на банкомат или прячут где-то возле. Миниатюрная камера направлена на клавиатуру банкомата и записывает, как клиенты вводят пин. Отличить камеру непросто, ведь их ставит и служба безопасности банка. Третье – накладная клавиатура. Мошенники устанавливают на банкомат поддельную клавиатуру поверх оригинальной. Поддельная запоминает все, что вы набираете, и передает нажатия на настоящие клавиши. Банкомат реагирует на нажатия как обычно, поэтому подмену заметить сложно. Потом преступники забирают накладку, расшифровывают запись и узнают пин. Поверьте, для опытных скиммеров проделать этот трюк совершенно несложно.

– Как понять, что банкомат опасен?

– Перед тем как вставить карту, осмотрите банкомат. Ищите подозрительные признаки. Если на банкомате установлен скиммер, то карта сначала проходит через специальный считыватель, а потом попадает в обычный картоприемник. Посмотрите,нет ли накладки на щели, в которую вставляется карта. Если на банкомате стоит антискимминговая накладка (полупрозрачная деталь из пластика), попробуйте качнуть или повернуть ее. Настоящая будет намертво прикреплена к банкомату. Поддельная люфтит, отходит и шатается.

Обычно мошенники монтируют шпионские устройства на несколько часов, потому что боятся проверок сотрудников службы безопасности банка. Поэтому они используют простые способы крепления: скотч, клей, честное слово.

Зачастую мошенники оставляют следы: щели, клеевые подтеки и сколы. Лучше не использовать банкомат, картоприемник которого выглядит так, будто кто-то ковырял его отверткой или облил клеем. Кроме того, мошенники делают поддельные панели, монтируют в них видеокамеры, а потом незаметно крепят к банкомату: на диспенсер для денег, под козырек или под экран. Есть случаи, когда камеру прятали в стенде для рекламных брошюр того же банка. Не стесняйтесь изучить поверхность банкомата. Потрогайте панели. Обычно фальшивые держатся плохо. Если что-то шатается, изучите деталь поближе. Плохой сигнал – если на ровной поверхности встретилось миниатюрное углубление, которое издалека выглядит как черная точка. Присмотритесь: возможно, это глазок видеокамеры.У мошенников не всегда есть возможность покрасить фальшивые запчасти в цвет банкомата. Несовпадение по цвету и тону легко заметить. Чаще всего лжеклавиатуру садят на клей или двусторонний скотч. Поэтому при наборе клавиш ощущается небольшой люфт. Накладка отходит от банкомата. Если клавиатура отличается по фактуре, выпирает или шатается, попробуйте поддеть ее ногтем. Если банкомат атакован мошенниками, под накладкой вы увидите настоящую клавиатуру. Если банкомат старый, со сколами и затертыми панелями, а клавиатура выглядит как новая – это тоже плохой знак. Не часто банки меняют клавиатуру отдельно от остальных деталей корпуса банкомата.

– Каким правилам необходимо следовать, чтобы никогда не столкнуться со скиммерами?

– Избегайте незнакомых банкоматов и уличных банкоматов, особенно установленных в укромных местах.Там мошенникам проще установить считыватель или записать на камеру, как вы набираете пин.

Даже если банкомат находится в помещении, недостаток света – это плохо. Можно не заметить подозрительных деталей. Если выбора нет, включите фонарик на телефоне и осмотрите банкомат. Банки воюют с карточными мошенниками. Например, ставят на банкоматы антискиммеры – специальные защитные накладки, которые мешают прикрепить считывающее устройство. Ирония в том, что сначала антискиммеры были очень похожи на сами скиммеры. Люди запутались, поэтому сегодня антискиммеры делают из прозрачного пластика. Это помогает клиенту увидеть: внутри картоприемника нет сканеров, проводов и плат.Впрочем, мошенники научились маскировать скиммеры под антискиммеры. Тут поможет тот же рецепт: не стесняться пошевелить картоприемник перед тем, как вводить карту.

Помогает использование банкоматов внутри отделений. Их лучше охраняют и чаще проверяют сотрудники банков. К тому же в отделениях всегда много банкоматов: обклеить скиммерами каждый – слишком накладно для мошенников. В то же время преступники иногда специально атакуют именно отделения, ведь людям кажется, что там им ничего не угрожает. Банкоматы с джиттерами решают проблему. Джиттер – это накладка на картоприемник, которая заставляет карту вибрировать при вводе. Если банкомат снабжен джиттером, то, скорее всего, мошенники обойдут его стороной: дрожание не позволит им корректно скопировать магнитную ленту на карте. Без этого вся схема становится бессмысленной. Правда, с джиттерами есть проблемы. Во-первых, на большинстве банкоматов их нет. Во-вторых, понять, что на банкомате стоит джиттер, нельзя, пока вы не вставите карту. Но можно сначала протестировать незнакомый банкомат с помощью какой-нибудь дисконтной карты. Если она вибрирует при вводе, значит, банкомат безопасный. Протестировать банкомат – это лишнее действие, но оно может сохранить деньги. Помните: чтобы данные карты попали к мошенникам, достаточно один раз воспользоваться скомпрометированным банкоматом.

– Риск стать потерпевшим особенно возрастает, если пользоваться банкоматом за рубежом.

– И с этим трудно поспорить. Когда мы путешествуем, мы не знаем, как выглядят банкоматы зарубежных банков, поэтому обмануть нас проще. Мошенники этим пользуются. Будьте внимательнее, особенно в Азии. Обязательно прикрывайте руку свободной рукой, когда вводите пин. Иногда преступники не ставят камеры и накладные клавиатуры, а просто нанимают людей, которые подсматривают, как вы набираете заветные цифры. Обязательно замените карту на чипованную. Наличие чипа не обезопасит вас на 100 %, но повысит шансы вернуть деньги в случае инцидента. Чип действительно практически невозможно подделать. Мошенники знают, где найти банкоматы устаревшего образца и снимают наличные по магнитной полосе. Чипы понижают риск, но не сводят его к нулю. Определенный контроль над средствами дает подключение смс- и интернет-банкинга, установление лимитов и запретов по карте. Подключите оповещение обо всех операциях по счету, чтобы быстро реагировать на внезапные списания.

По информации «Гродзенская праўда», 16 июня 2019 г.

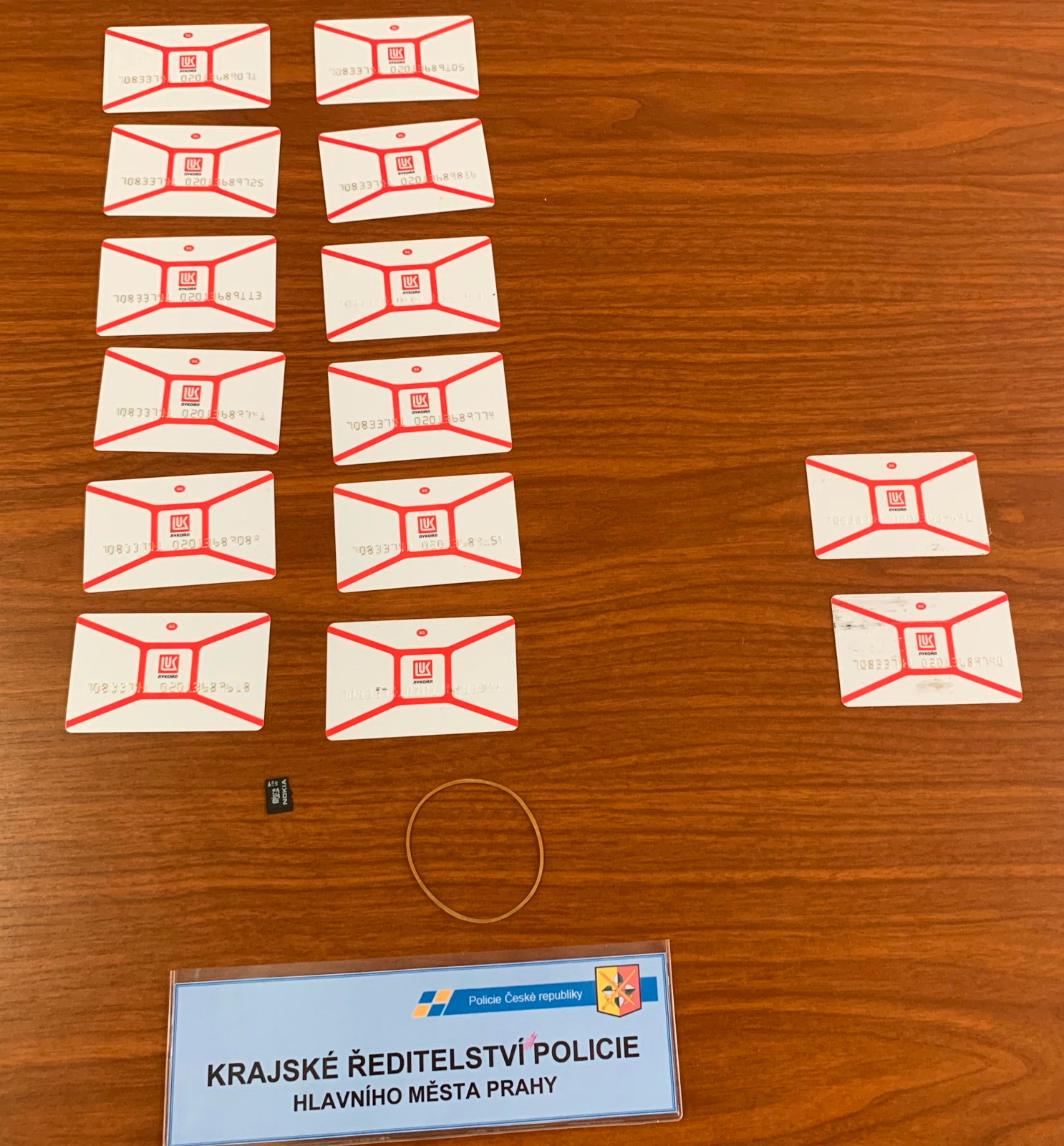

Полиция Праги задержала группу иностранцев, которые устанавливали на банкоматы в центре города так называемые скиммеры – устройства для тайного копирования платежных карт. В банду входили четыре человека.

Правоохранители задержали их с поличным, когда преступники сначала установили, а затем сняли скиммер с банкомата на улице Rytířska между Вацлавской и Староместской площадями. В ходе обыска в жилище задержанных следователи нашли множество технических приспособлений и карт-болванок.

«Они действовали очень профессионально и слажено, с четким соблюдением графика. Благодаря своевременному вмешательству детективов, мошенники не успели использовать скопированные карты и снять с них деньги», — рассказал представитель полиции Ян Данек.

Злоумышленникам грозит от 5 до 10 лет тюрьмы. Их гражданство не уточняется.

Скиммер — это самодельный считыватель магнитной ленты. Мошенники очень хорошо маскируют его и прикрепляют к картоприемнику банкомата. Ничего не подозревающий клиент вставляет карту, и устройство моментально копирует ее.

Чтобы узнать PIN-код преступники либо ставят на банкомат миниатюрную камеру (этого способа можно защититься, прикрыв рукой клавиатуру при вводе коде), либо крепят собственную клавиатуру поверх оригинальной. Поддельная запоминает все, что набирает клиент. Банкомат реагирует на нажатия как обычно, поэтому подмену заметить сложно. Затем преступники изготавливают копию карты и с полученным PIN-кодом без проблем снимают деньги.

Банковская карта стала сегодня привычным платёжным средством, помогающим произвести расчёт быстро и просто. В этом и состоит секрет её актуальности и популярности среди пользователей, особенно тех из них, которые на карту получают зарплату. Но для того чтобы обналичить средства (не все магазины пока принимают карту), необходим банкомат банка-эмитента или хотя бы его партнёра.

Поскольку многие граждане не хранят большие суммы наличности в кошельках, воры-карманники приспособились грабить честных граждан с помощью технических приборов, установленных на банкомате. Такой вид мошеннических краж получил название скимминг.

Приборы, которые воры устанавливают на банкомат, называются скиммерами. Понятно, что название, как и само устройство, пришло к нам с запада. Чтобы лишиться всех средств, имеющихся на счёту, клиенту достаточно однократно воспользоваться банкоматом.

Каким образом совершается кража?

Скиммер и фальшивая клавиатура устанавливаются мошенниками на банкомат, чтобы скопировать информацию, содержащуюся на магнитной полоске пластиковой карты. Затем преступники изготавливают дубликат карты и снимают все средства с картсчёта.

Как распознать установленную скимминг-клавиатуру?

На самом деле можно понять, что клавиатура фальшивая, если владеть информацией и быть предельно внимательным клиентом. Неискушённому пользователю даже в голову не придёт, что клавиатура может быть поддельной. Как же её распознать?

1. Ложная клавиатура может быть неустойчивой и немного сдвигаться при малейшем нажиме пальцев.

2. Фальшивка немного возвышается над поверхностью банкомата.

3. Панель банкомата может быть испачкана клеем.

Поддельная клавиатура даёт возможность скопировать ПИН-код, введённый пользователем. Мошенники могут также подглядеть ПИН-код клиента банка с помощью установленной на банкомате маленькой видеокамеры, направленной на клавиатуру, или же просто стоя за спиной пользователя, набирающего ПИН-код.

Какие меры безопасности следует предпринять?

«Предупреждён – значит вооружён», гласит народная мудрость. Владея информацией о видах мошенничества с картами, пользователь вполне способен обезопасить себя от преступных деяний.

Во-первых, следует быть очень внимательными при пользовании банкоматом, обращать внимание на подозрительные конструкции, которые могут быть установлены на банкомате. Надо осмотреть картоприёмник, клавиатуру, панель банкомата и его верхнюю часть, где могут быть расположены видеокамеры, которые направлены на руки клиента, а не на лицо.

Во-вторых, желательно пользоваться банкоматами, которые установлены в местах, хорошо освещаемых, но не в очень людных местах, где очень много посетителей (например, в крупных торговых центрах). Большое количество суетящегося народа способствует тому, что действия мошенников остаются незамеченными, и они смогут спокойно установить на банкомате все приспособления для скимминга.

В-третьих, следует проявлять осторожность и прикрывать клавиатуру свободной рукой при введении ПИН-кода, особенно, если позади в очереди стоит много людей.

В-четвёртых, не нужно доверять осуществление расчёта своей картой посторонними лицами, даже если это персонал кафе или ресторана. Скиммеры могут представлять собой портативные устройства; их легко спрятать в кармане и, улучив подходящий момент, считать с карты информацию. Поэтому лучше подойти к кассе и лично произвести операцию, чтобы не остаться потом с носом.

В случае возникновения подозрений о том, что информация с карты украдена, необходимо сразу же позвонить в банк-эмитент и попросить заблокировать карту, после чего потребуется процедура перевыпуска карты.

Обмануть банкомат под силу даже любителю

Едва заметные устройства для считывания данных находятся, как правило, на клавиатуре и у разъема для пластиковой карты.

Прежде чем снять наличные в банкомате, хорошенько присмотритесь к клавиатуре и разъему для пластиковой карты. Именно там мошенники устанавливают так называемые скиммеры — едва заметные устройства для считывания информации. Сразу никто деньги с карты не украдет. Ничего не подозревающий «клиент» проведет нужную операцию и получит карту обратно. Однако уже на следующий день с остатком наличных придется проститься.

Скиммерство — явление, периодически дающее о себе знать в Украине. Тем более, что, как оказалось, приобрести или изготовить скиммер совершенно несложно. Готовый аппарат стоит от $250, самодельный вариант обойдется намного дешевле — $20 плюс дополнительное оборудование и программное обеспечение. Все необходимые компоненты открыто продаются на любом радиорынке. Нужен лишь паяльник и несколько учебников по электронике, признался газете один из кардеров (от англ. card — карточка. — «СЕЙЧАС»).

Пожалуйста, вставьте Вашу карту…

«Считается, что впервые скиммеры попали в Украину из Болгарии, где их разработали тамошние спецслужбы. Куда более современные технологии — made in USA», — рассказывает интернет-газете «СЕЙЧАС» специалист по карточным технологиям.

Скиммер — это комплекс средств, нацеленных на то, чтобы украсть у пользователя код карточки, уникальный номер и любую другую информацию, которая на ней имеется. «Первый тип скиммера — накладной симулятор приемника карты в банкомате. На первый взгляд, он ничем не отличается от обычного разъема. Однако устройство содержит считыватель, маленькую микросхему преобразователя информации, которая объясняет другой микросхеме — контроллеру — данные с карты», — поясняет кардер. Такие устройства легко выявить в случае, если человек постоянно пользуется одним и тем же банкоматом. Кстати, именно для этого на табло банкомата после ввода карты часто появляется предложение сравнить вид банкомата с картинкой на экране.

«Более современные модели — накладные скиммеры, которых практически не видно. Считыватель очень маленький — ширина его головки равна ширине магнитной ленты карты, толщина — 2-2,5 мм. То есть даже сравнивая, клиент не заметит никакой разницы — скиммер, по сути, находится внутри разъема. В более изощренных скиммерах есть передатчик, то есть тут же по беспроводным каналам (чаще всего это BlueTooth) информация передается на мобильный или устройство, спрятанное в 10 м от банкомата. Его можно повесить даже на дерево», — продолжает специалист. Причем кардер не рискует, потому что не находится рядом с банкоматом. Он лишь время от времени появляется на «точке», чтобы заменить наполненный информацией скиммер.

Введите пин-код…

Второй тип скиммера — накладная клавиатура. Это те же считыватели, контроллеры, преобразователи и микросхемы, что и на разъемах для ввода карты, только спрятанные в клавиатуре. «Обнаружить такой скиммер несложно. Поскольку клавиатура банкомата металлическая, то накладную приходится изготавливать из такого же материала, но она, как правило, на 0,5-1 см выделяется на общей плоскости банкомата. Иногда, чтобы у клиента не возникало подозрений, клавиатуру накладывают на всю рабочую область терминала. Никаких выпуклостей и никаких подозрений. При наборе кода он фиксируется на псевдоклавиатуре», — признается кардер.

Сколько стоит и кто продает

Цена скиммера зависит от производителя и исполнения. По рассказам кардера, готовый (заводской) скиммер обойдется минимум в $250, но прибрести его можно только имея связи с мастерами. «Чем ближе продавец к производителю и заводским технологиям, тем ниже выставляемая цена. Посредники уже продают от $1 тыс. Для изготовления накладной части нужен либо рабочий с завода, либо специалист по лазерной резке металла. Сложно подозревать, что такие делают производители самих банкоматов — наверняка там серьезные проверки и учет, однако, судя по исполнению скиммеров, — это отнюдь не кустарного характера работа», — рассуждает электронщик.

Изготовление металлического корпуса скиммера — самая сложная работа, электронную «начинку» под силу собрать даже самому обычному электронщику. «Все компоненты абсолютно легальны — их можно купить на радиорынке. В итоге самый простой скиммер обойдется в $20. Главное — подобрать соответствующий разьему банкомата считыватель и контроллер, соответствующий ширине магнитной ленты на карте. Именно контроллер понимает код, ведь на ленте он защищен несложным алгоритмом», — поясняет специалист. С помощью специальной программы — дешифратора — на обычном компьютере с контроллера и считываются данные. Плюс устройство, которое позволит подключать схему памяти скиммера — грубо говоря, кардридер. «Как только код карты взломан, его можно записать на магнитную ленту — подойдет лента с бабинной кассеты. Для этого используется также специальное устройство — нечто вроде модифицированного бабинного магнитофона», — делится секретами специалист.

Затем эту ленту с информацией можно наклеить на любую карту самым обычным суперклеем. «Конечно, банки не стоят на месте, и в самых современных банкоматах есть свои средства защиты от поддельных карт. К примеру, номер с чиповой картой не пройдет. Однако обычные магнитные карты, по сути, кусок пластика, можно модернизировать, наклеив на них новую ленту. Номер карты и выгравированные данные банкоматом не считываются — уже проверено. Эта информация для держателя карты, но не для банкомата», — уверяет специалист.

Как уберечься от мошенников

Кражу информации со своей карты предупредить может каждый. Главное — быть внимательным. «Как правило, люди пользуются одними и теми же банкоматами по дороге на работу, домой и уже привыкают к внешнему виду банкомата. И потому, если вам кажется, что банкомат выглядит как-то необычно, на нем присутствуют лишние детали, напоминающие работу кустарного производства, как минимум, стоит отказаться от такого банкомата. Максимум — сообщить об этом в банк», — прокомментировал интернет-газете «СЕЙЧАС» Александр Карпов, директор Украинской межбанковской ассоциации членов платежных систем (ЕМА), консультант Комитета ВР по вопросам финансов и банковской деятельности.

«Считыватель рассчитан на то, чтобы скорость принятия карты была постоянной. Сегодня банкоматы оборудованы устройством, которое сбивает с толку скиммер. Введенная карта резко выходит и снова исчезает в разъеме, то есть нарушается скорость сигнала. Украсть информацию в таком банкомате намного сложнее. Для этого от скиммера потребуется достаточно большие вычислительные мощности, что повлечет увеличение его объема», — признается электронщик.

Банки действительно не дремлют и периодически проверяют банкоматы, устанавливают камеры и совершенствуют средства защиты. Однако, несмотря на это, скиммеры все же находят своих жертв. «Открыто их не купишь, ведь можно поплатиться свободой. Однако часто автором скиммера может быть обычный любитель-электронщик, имеющий образование, либо любитель, неравнодушный к схемотехнике. Конечно, цель — легкие деньги, но, как и обычные хакеры, иногда они действуют, стремясь самоутвердиться». По словам кардера, для экспериментов подойдут пара университетских учебников, советы специалистов на радиорынке да информация в Интернете. «Конечно, такие сайты пытаются уничтожить, однако сделать это непросто: ведь их разработчики, предоставляющие подобную информацию, — высококвалифицированные специалисты в электронике», — резюмирует кардер.