Содержание

- Нормативная база ФСТЭК России

- Правила категорирования

- Требования по безопасности КИИ

- Приказ № 235

- В итоге

- О принятии технического регламента Таможенного союза «О безопасности упаковки»

- Перечень стандартов, в результате применения которых на добровольной основе обеспечивается соблюдение требований технического регламента Таможенного союза «О безопасности упаковки» (ТР ТС 005/2011)

- 3.3. Руководящие документы Гостехкомиссии России

- 3.3.2. Основные положения концепции защиты СВТ и АС от НСД к информации

- 3.3.3. Средства вычислительной техники. Защита от НСД к информации. Показатели защищённости от НСД к информации

- 3.3.4. Автоматизированные системы. Защита от НСД к информации. Классификация АС и требования по защите информации

- 3.3.5. Средства вычислительной техники. Межсетевые экраны. Защита от НСД. Показатели защищённости от НСД к информации

- 3.3.6. Защита от НСД к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей

Бухгалтер Организации:

2.1. Ведет бухгалтерский учет имущества, обязательств и хозяйственных операций.

2.2. Принимает участие в разработке и осуществлении мероприятий, направленных на соблюдение финансовой дисциплины и рациональное использование ресурсов.

2.3. Принимает и контролирует первичную документацию по соответствующим участкам бухгалтерского учета и подготавливает их к счетной обработке.

2.4. Отражает на счетах бухгалтерского учета операции, связанные с движением основных средств, товарно-материальных ценностей и денежных средств.

2.5. Составляет отчетные калькуляции себестоимости производимого Организацией продукта, определяет источники образования потерь и непроизводительных затрат, подготавливает предложения по их устранению.

2.6. Производит начисление и перечисление налогов и сборов в федеральный, региональный и местный бюджеты, страховых взносов в государственные внебюджетные социальные фонды, платежей в банковские учреждения, средств на финансирование капитальных вложений, заработной платы рабочих и служащих, других выплат и платежей, а также отчисление средств на материальное стимулирование работников организации.

2.7. Предоставляет руководителям, кредиторам, инвесторам, аудиторам и другим пользователям бухгалтерской отчетности сопоставимую и достоверную бухгалтерскую информацию по соответствующим участкам учета.

2.8. Разрабатывает рабочий план счетов, формы первичных документов, необходимых для оформления хозяйственных операций, по которым не предусмотрены типовые формы, а также формы документов для внутренней бухгалтерской отчетности.

2.9. Участвует в проведении экономического анализа хозяйственно-финансовой деятельности организации по данным бухгалтерского учета и отчетности в целях выявления внутрихозяйственных резервов, осуществления режима экономии и мероприятий по совершенствованию документооборота.

2.10. Участвует в разработке и внедрении новых форм и методов бухгалтерского учета на основе применения ПК.

2.11. Участвует в проведении инвентаризаций денежных средств и товарно-материальных ценностей.

2.12. Готовит данные по соответствующим участкам бухгалтерского учета для составления отчетности, следит за сохранностью бухгалтерских документов, оформляет их в соответствии с установленным порядком для передачи в архив.

2.13. Осуществляет формирование, ведение и хранение базы данных бухгалтерской информации, вносит изменения в справочную и нормативную информацию, используемую при обработке данных.Скачать PDF версию25 июня 2018

С началом 2018-го года в силу вступил федеральный закон от 26.07.2017 г. № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» (далее — Закон). На протяжении первых пяти месяцев года интереса к данной тематике растет. В частности, особое внимание со стороны потенциальных субъектов критической информационной инфраструктуры (далее — КИИ), а также представителей IT/ИБ-отрасли уделяется порядку категорирования и защиты КИИ.

Наиболее распространенные вопросы:

- Каков состав и содержание подзаконной нормативной базы?

- Как использовать ее на практике?

- Какие программные и технические средства нужны для КИИ и чему они должны соответствовать?

Ниже мы попытаемся разъяснить основные положения и практическое применение новой нормативной базы ФСТЭК России. Однако нужно понимать, что наша статья заменить по содержанию сами руководящие документы не может.

Нормативная база ФСТЭК России

Напомним, что органом исполнительной власти, уполномоченным в области обеспечения безопасности КИИ, является ФСТЭК России. Это закреплено указом Президента Российской Федерации от 25.11.2017 г. № 569 «О внесении изменений в Положение о ФСТЭК России, утвержденное Указом Президента Российской Федерации от 16.08.2004 г. № 1085». Специалисты ведомства серьезно подошли к поставленной задаче и уже к концу зимы разработали и ввели нормативную базу, необходимую для категорирования потенциальных объектов КИИ и создания систем их защиты. Состав указанной нормативной базы приведен в таблице 1.

Таблица 1. Состав нормативной базы ФСТЭК России в области обеспечения информационной безопасности КИИ

| Постановления Правительства |

|

| Приказы ФСТЭК России |

|

Ключевыми для потенциальных субъектов КИИ и представителей IT/ИБ-отрасли, которые готовы помогать субъектам КИИ в реализации положений Закона, являются Правила категорирования, Приказ № 235 и Требования по безопасности КИИ. Эти документы и определяют последовательность действий, которые должны быть выполнены потенциальным субъектом КИИ:

- В соответствии с Правилами категорирования провести инвентаризацию, обследование и определение категорий значимости принадлежащих ему объектов КИИ;

- В зависимости от присвоенной категории значимости на основании Требований по безопасности КИИ спроектировать систему защиты и определить состав средств для ее реализации;

- Внедрить систему защиты и впоследствии осуществлять ее эксплуатацию в соответствии с Приказом № 235.

Далее приводится краткий обзор требований каждого из этих документов.

Правила категорирования

Категорированию подлежат объекты КИИ, которые обеспечивают управленческие, технологические, производственные, финансово-экономические и (или) иные процессы в рамках выполнения функций (полномочий) или осуществления видов деятельности субъектов КИИ.

Категория значимости определяется на основе показателей критериев значимости из Правил категорирования.

Устанавливаются три категории значимости: от самой высокой — первой, к самой низкой — третьей. Объекту КИИ по результатам категорирования присваивается категория с наивысшим значением. Например, если хотя бы по одному из критериев исследуемый объект КИИ соответствует первой категории, то присваивают именно ее.

Перечень объектов для категорирования утверждается субъектом КИИ, согласуется организацией-регулятором в соответствующей области деятельности и передается во ФСТЭК России. Максимальный срок категорирования не должен превышать одного года со дня утверждения субъектом КИИ такого перечня.

Состав установленных показателей критериев значимости приведен в таблице 2.

Таблица 2. Перечень показателей критериев значимости

| Критерий значимости | Показатели критерия значимости |

| Социальная значимость |

|

| Политическая значимость |

|

| Экономическая значимость |

|

| Экологическая значимость | Вредные воздействия на окружающую среду (например, ухудшение качества воды в поверхностных водоемах, повышение уровня вредных загрязняющих веществ и прочее) |

| Значимость для обеспечения обороны страны, безопасности государства и правопорядка |

|

Исходными данными для категорирования являются:

- сведения об объекте КИИ (назначение, архитектура объекта, применяемые программные и аппаратные средства, взаимодействие с другими объектами КИИ, наличие и характеристики доступа к сетям связи);

- выполняемые процессы (управленческие, технологические, производственные, финансово-экономические, иные) и состав обрабатываемой информации;

- декларация промышленной безопасности опасного производственного объекта, декларация безопасности гидротехнического сооружения и паспорт объекта топливно-энергетического комплекса в случае, если на указанных объектах функционирует объект КИИ;

- сведения о взаимодействии и/или зависимости от других объектов КИИ;

- угрозы безопасности информации в отношении объекта КИИ, а также имеющиеся данные о компьютерных инцидентах, произошедших ранее на объектах КИИ соответствующего типа.

Для проведения категорирования решением руководителя субъекта КИИ создается комиссия по категорированию, в которую включаются:

- сам руководитель или уполномоченное им лицо — в качестве председателя комиссии;

- работники субъекта КИИ, ответственные за:

- выполнение основных видов деятельности,

- IT и связь,

- технологическую (промышленную) безопасность, гражданскую оборону и защиту от чрезвычайных ситуаций, контроль за опасными веществами и материалами, учет опасных веществ и материалов,

- информационную безопасность,

- обеспечение режима защиты государственной тайны.

В состав комиссии также могут включаться представители организаций-регуляторов в соответствующей области по согласованию с ними.

Комиссия по категорированию в ходе работы:

- определяет основные производственные процессы в рамках осуществления видов деятельности субъекта КИИ;

- выявляет наличие критических процессов и задействованные при этом объекты КИИ (формирует перечень объектов КИИ);

- рассматривает и анализирует возможные действия нарушителей, потенциальные источники угроз безопасности информации и уязвимости, которые могут привести к возникновению компьютерных инцидентов;

- оценивает в соответствии с перечнем показателей критериев значимости масштаб возможных последствий в случае возникновения компьютерных инцидентов на объектах КИИ;

- устанавливает каждому из них одну из категорий значимости либо принимает решение об отсутствии необходимости присвоения им категорий значимости;

- оформляет свое решение актом, содержащим основные результаты работ по перечисленным выше пунктам, и направляет его на проверку ФСТЭК России, где с ним могут согласиться или не согласиться. Во втором случае комиссии потребуется исправить замечания регулятора.

Субъект КИИ не реже чем один раз в пять лет осуществляет пересмотр установленной категории значимости в соответствии с настоящими Правилами. В случае изменения категории значимости сведения о результатах пересмотра направляются в федеральный орган, уполномоченный в области обеспечения безопасности КИИ.

Требования по безопасности КИИ

Первое, на что следует обратить внимание, это возможность применения данного документа к объектам КИИ, которым категория значимости присвоена не была. Решение, делать это или нет, находится в компетенции владельца КИИ. Для значимых объектов КИИ реализация положений Требований является обязательной.

Второй важный момент — это корреляционные связи с другими руководящими документами ФСТЭК России. При проектировании защиты значимых объектов КИИ, являющихся информационными системами персональных данных, необходимо учитывать Требования к защите персональных данных при их обработке в информационных системах персональных данных (постановление Правительства Российской Федерации от 01.11.2012 г. № 1119). В случае с государственными информационными системами (ГИС) — Требования о защите информации, которая содержится в ГИС и не составляет государственную тайну (приказ ФСТЭК России от 11.02.2013 г. № 17), соответственно. Причем меры защиты принимаются в соответствии с более высокой категорией значимости, классом защищенности ГИС или уровнем защищенности персональных данных.

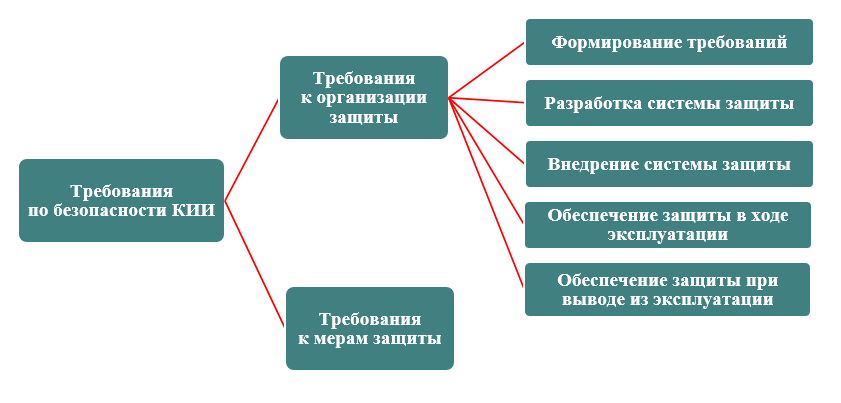

Третье и, пожалуй, самое важное — в Требованиях закреплено, что меры по обеспечению безопасности значимого объекта КИИ принимаются субъектом КИИ на всех стадиях его жизненного цикла, включая создание, модернизацию, использование и вывод из эксплуатации, и должны содержать (см. рисунок 1):

- установление требований к обеспечению безопасности объекта;

- разработку соответствующих организационных и технических мер и их внедрение (для эксплуатируемого объекта КИИ — при его модернизации);

- обеспечение безопасности объекта КИИ в ходе его эксплуатации и при выводе его из эксплуатации.

Рисунок 1. Состав требований по обеспечению безопасности КИИ

Конкретные требования по защите значимого объекта КИИ определяются субъектом КИИ в соответствии с его категорией значимости и включаются в техническое задание, которое должно содержать:

- цель и задачи обеспечения безопасности данного объекта;

- категорию значимости объекта;

- перечень нормативных правовых актов, методических документов и национальных стандартов, которым должен соответствовать данный объект;

- перечень типов объектов защиты (архитектура и конфигурация данного объекта КИИ, обрабатываемая (циркулирующая, передаваемая, хранимая) информация, используемые программно-аппаратные средства, в том числе, средства защиты информации);

- организационные и технические меры защиты данного объекта;

- стадии (этапы работ) создания подсистемы безопасности;

- требования к применяемым программным и аппаратным средствам, в том числе средствам защиты информации (СрЗИ);

- требования к защите средств и систем, обеспечивающих функционирование значимого объекта (обеспечивающей инфраструктуре);

- требования к информационному взаимодействию с иными информационными системами, сетями, автоматизированными системами управления, в том числе объектами КИИ (при разработке должны учитываться организационные и технические меры защиты).

Целью защиты значимого объекта КИИ является обеспечение его устойчивого функционирования в проектных режимах работы в условиях реализации угроз безопасности информации.

Разработка организационных и технических мер защиты включает:

- анализ угроз безопасности информации и разработку модели угроз;

- проектирование соответствующей подсистемы безопасности;

- разработку рабочей (эксплуатационной) документации.

При разработке мер защиты объекта КИИ должно учитываться его взаимодействие с другими системами и сетями. При этом меры защиты не должны оказывать негативного влияния на создание и функционирование объекта КИИ.

Для проведения соответствующих работ допускается привлечение внешних организаций, имеющих лицензию на деятельность по технической защите информации, составляющей государственную тайну, и/или конфиденциальной информации. Однако необходимо учитывать, что для значимого объекта КИИ не допускается:

- наличие локального бесконтрольного доступа и прямого удаленного доступа для обновления или управления со стороны лиц, не являющихся работниками субъекта КИИ;

- передача информации кому-либо без контроля со стороны субъекта КИИ.

Все работы должны документироваться в соответствии с действующими государственными стандартами.

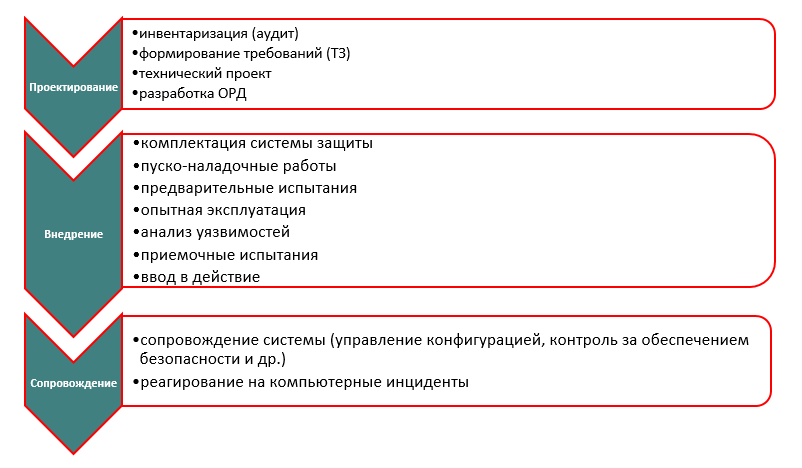

Основные этапы создания системы защиты значимого объекта КИИ и их содержание приведено на рисунке 2.

Рисунок 2. Состав и содержание этапов создания системы защиты

В значимых объектах КИИ должны быть реализованы следующие организационные и технические меры:

- идентификация и аутентификация;

- управление доступом;

- ограничение программной среды;

- защита машинных носителей информации;

- аудит безопасности;

- антивирусная защита;

- предотвращение вторжений;

- обеспечение целостности;

- обеспечение доступности;

- защита технических средств и систем;

- защита информационной (автоматизированной) системы и ее компонентов;

- планирование мероприятий по обеспечению безопасности;

- управление конфигурацией;

- управление обновлениями программного обеспечения;

- реагирование на инциденты информационной безопасности;

- обеспечение действий в нештатных ситуациях;

- информирование и обучение персонала.

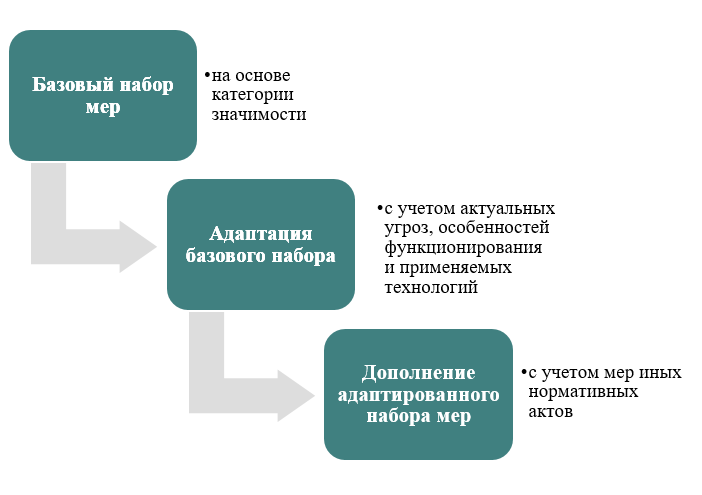

Содержание перечисленных мер конкретизируется в приложении к Требованиям и определяется в зависимости от категории значимости объекта КИИ. При этом базовый набор мер целесообразно адаптировать с учетом особенностей конкретного объекта КИИ и при необходимости дополнять (см. рисунок 3).

Рисунок 3. Порядок формирования набора мер по защите КИИ

Для реализации итогового набора мер должны применяться СрЗИ, прошедшие оценку на соответствие требованиям по безопасности в формах сертификации (обязательно — в случаях, установленных законодательством Российской Федерации), испытаний или приемки (в иных случаях), проведенных субъектами КИИ самостоятельно или с привлечением специализированных организаций. При этом классы защиты, сертифицированные СрЗИ и используемые средства вычислительной техники (СВТ) должны подбираться в соответствии с категорией значимости объектов КИИ, как показано в таблице 3.

Таблица 3. Требования к СВТ и СрЗИ, применяемым для защиты значимого объекта КИИ

| Категория значимости объекта КИИ | Класс средств вычислительной техники | Уровень контроля отсутствия НДВ | Класс защиты СрЗИ |

| 1 категория | Не ниже 5 класса | Не ниже 4 уровня | Не ниже 4 класса |

| 2 категория | Не ниже 5 класса | Не ниже 4 уровня | Не ниже 5 класса |

| 3 категория | Не ниже 5 класса | — | Не ниже 6 класса |

Приказ № 235

Приказ № 235 содержит требования к составу и функционированию систем безопасности, а также организационно-распорядительным документам по безопасности значимых объектов КИИ.

Согласно документу, системы безопасности включают в себя силы (уполномоченные работники субъекта КИИ) и средства обеспечения безопасности значимых объектов КИИ (далее — Силы и Средства), которые должны:

- предотвращать неправомерный доступ к информации, обрабатываемой значимыми объектами КИИ, а также иные неправомерные действия с информацией;

- не допускать воздействия на технические средства, способного привести к сбоям и нарушениям в функционировании значимых объектов КИИ;

- позволять восстановление функционирования значимых объектов КИИ;

- непрерывно взаимодействовать с государственной системой обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (системой ГосСОПКА).

Особое внимание нужно обратить на то, что системы безопасности должны быть созданы для всех значимых объектов КИИ, имеющихся у субъекта КИИ, но по его решению отдельные системы безопасности могут создаваться как для одного, так и для группы значимых объектов. Это — важно, потому что позволит существенно сократить расходы.

Состав и структура систем безопасности значимых объектов КИИ, функции ее участников определяются руководителем соответствующего субъекта КИИ в зависимости от количества таких объектов и особенностей деятельности самого субъекта КИИ, в частности:

- создаются Силы — структурное подразделение по безопасности или отдельные работники (далее — специалисты по безопасности), на которых не допускается возложение функций, не связанных с обеспечением информационной безопасности значимого объекта и субъекта КИИ в целом;

- при необходимости осуществляется привлечение внешних организаций, имеющих соответствующие лицензии в области защиты информации;

- субъект КИИ должен проводить не реже одного раза в год организационные мероприятия по повышению уровня знаний уполномоченных работников субъекта КИИ (Сил обеспечения безопасности значимых объектов КИИ).

К Средствам относятся:

- СрЗИ от несанкционированного доступа (включая встроенные в общесистемное, прикладное программное обеспечение);

- межсетевые экраны;

- средства обнаружения (предотвращения) вторжений (компьютерных атак);

- средства антивирусной защиты;

- средства (системы) контроля (анализа) защищенности;

- средства управления событиями безопасности;

- средства защиты каналов передачи данных.

Все они должны быть сертифицированы на соответствие требованиям по безопасности или пройти оценку соответствия в форме испытаний или приемки в соответствии с Федеральным законом от 27.12.2002 г. № 184-ФЗ «О техническом регулировании».

Применение сертифицированных СрЗИ или средств, прошедших испытания или приемку, регламентируются так же, как и в Требованиях по безопасности КИИ. Параметры и характеристики применяемых средств защиты информации должны обеспечивать реализацию технических мер по обеспечению безопасности значимых объектов КИИ. В приоритетном порядке подлежат применению СрЗИ, встроенные в программное обеспечение и (или) программно-аппаратные средства значимых объектов КИИ (при их наличии).

Важно отметить, что при выборе СрЗИ должно учитываться возможное наличие ограничений со стороны разработчиков (производителей) или иных лиц на применение этих средств. Это замечание особо существенно в условиях существующих санкций и их возможного расширения.

Система безопасности объекта КИИ должна функционировать на основе организационно-распорядительных документов, разработанных с учетом особенностей деятельности субъекта КИИ и положений нормативных правовых актов в области защиты КИИ, которые должны определять:

- цели и задачи обеспечения безопасности значимых объектов КИИ;

- модель угроз и категории нарушителей безопасности информации;

- основные организационные и технические мероприятия по обеспечению безопасности значимых объектов КИИ;

- состав и структуру системы безопасности и функции ее участников;

- порядок применения, формы оценки соответствия значимых объектов КИИ и СрЗИ требованиям по безопасности, планы мероприятий по обеспечению безопасности значимых объектов КИИ;

- деятельность Сил, включая порядок действий при возникновении компьютерных инцидентов и иных нештатных ситуаций, обучение, взаимодействие с другими подразделениями субъекта КИИ и др.;

- порядок взаимодействия субъекта КИИ с системой ГосСОПКА.

Организационно-распорядительные документы по безопасности значимых объектов утверждаются руководителем субъекта КИИ или уполномоченными на это сотрудниками и доводятся до сотрудников других подразделений субъекта КИИ в части, их касающейся.

В рамках функционирования системы безопасности субъектом КИИ должны быть внедрены следующие процессы:

- ежегодное и перспективное планирование, разработка и реализация (внедрение) мероприятий по обеспечению безопасности значимых объектов КИИ;

- контроль состояния и совершенствование безопасности значимых объектов КИИ.

Перечисленные процессы за исключением контроля реализуются и документируются структурным подразделением по безопасности и (или) специалистами по безопасности, по результатам составляется и утверждается соответствующий отчет, а также предложения по совершенствованию системы безопасности по результатам анализа ее функционирования.

Контроль проводится ежегодно комиссией, назначаемой субъектом КИИ. Для оценки эффективности принятых организационных и технических мер по обеспечению безопасности могут применяться средства контроля (анализа) защищенности. Результаты контроля оформляются актом. В случае проведения по решению руководителя субъекта КИИ внешней оценки (аудита) внутренний контроль может не проводиться. Для внешней оценки привлекаются организации, имеющие лицензии на деятельность в области защиты информации (в части услуг по контролю защищенности информации от несанкционированного доступа и ее модификации в средствах и системах информатизации).

В итоге

С вступлением в силу Закона и подзаконной нормативной базы окончательно поставлена точка в вопросе необходимости обеспечения информационной безопасности КИИ. Защищать КИИ нужно! И делать это придется планомерно и на регулярной основе всем организациям, которые осуществляют деятельность в банковской и кредитно-финансовой сфере, в областях здравоохранения, науки, транспорта, связи, энергетики и ТЭК, а также оборонной, ракетно-космической, горнодобывающей, металлургической и химической промышленностях.

Начать необходимо с инвентаризации собственной информационной инфраструктуры, что позволит выявить потенциальные значимые объекты КИИ. После чего провести их категорирование и сформировать набор требований по обеспечению безопасности, и затем создать и обеспечить эксплуатацию соответствующей системы защиты.

Для создания системы защиты потребуются качественные СрЗИ, подтвержденные сертификатами соответствия регуляторов (ФСТЭК России и ФСБ России), а также наличие квалифицированного персонала.

О принятии технического регламента Таможенного союза «О безопасности упаковки»

КОМИССИЯ ТАМОЖЕННОГО СОЮЗА

РЕШЕНИЕ

от 16 августа 2011 года N 769

О принятии технического регламента Таможенного союза «О безопасности упаковки»

(с изменениями на 20 января 2020 года)

В соответствии со статьей 13 Соглашения о единых принципах и правилах технического регулирования в Республике Беларусь, Республике Казахстан и Российской Федерации от 18 ноября 2010 года Комиссия Таможенного союза (далее — Комиссия)

решила:

2. Пункт утратил силу с 1 июля 2020 года — решение Коллегии ЕЭК от 20 января 2020 года N 12..

3. Установить:

3.1. технический регламент Таможенного союза «О безопасности упаковки» (далее — Технический регламент) вступает в силу с 1 июля 2012 года;

3.2. документы об оценке (подтверждении) соответствия обязательным требованиям, установленным законодательством государств — членов Таможенного союза или нормативными правовыми актами Таможенного союза, выданные или принятые в отношении продукции, являющейся объектом технического регулирования Технического регламента (далее — продукция), до дня вступления в силу Технического регламента, действительны до окончания срока их действия, но не позднее 15 февраля 2014 года, за исключением таких документов, выданных или принятых до дня официального опубликования настоящего Решения, которые действительны до окончания срока их действия, а также за исключением таких документов, выданных или принятых до дня вступления в силу Технического регламента в отношении продукции, предназначенной для упаковывания молока и молочной продукции, мяса и мясной продукции, которые действительны до окончания срока их действия, но не позднее 31 декабря 2015 года.

(Абзац в редакции, введенной в действие с 28 марта 2014 года решением Коллегии ЕЭК от 25 февраля 2014 года N 23.

Со дня вступления в силу Технического регламента выдача или принятие документов об оценке (подтверждении) соответствия продукции обязательным требованиям, ранее установленным законодательством государств — членов Таможенного союза или нормативными правовыми актами Таможенного союза, не допускается;

3.3. до 15 февраля 2014 года допускается производство и выпуск в обращение продукции в соответствии с обязательными требованиями, ранее установленными законодательством государств-членов Таможенного союза или нормативными правовыми актами Таможенного союза, при наличии документов об оценке (подтверждении) соответствия продукции указанным обязательным требованиям, выданных или принятых до дня вступления в силу Технического регламента, за исключением продукции, предназначенной для упаковывания молока и молочной продукции, мяса и мясной продукции, производство и выпуск в обращение которой допускается до 31 декабря 2015 года в соответствии с обязательными требованиями, ранее установленными законодательством государств — членов Таможенного союза или нормативными правовыми актами Таможенного союза, при наличии документов об оценке (подтверждении) соответствия продукции указанным обязательным требованиям, выданных или принятых до дня вступления в силу Технического регламента;

(Абзац в редакции, введенной в действие с 28 марта 2014 года решением Коллегии ЕЭК от 25 февраля 2014 года N 23.

Указанная продукция маркируется национальным знаком соответствия (знаком обращения на рынке) в соответствии с законодательством государств — членов Таможенного союза или с Решением Комиссии от 20 сентября 2010 года N 386.

(Абзац дополнительно включен с 26 июля 2012 года решением Коллегии ЕЭК от 22 июня 2012 года N 93, распространяется на правоотношения, возникшие с 1 июля 2012 года)

Маркировка такой продукции единым знаком обращения продукции на рынке государств — членов Таможенного союза не допускается;

(Абзац дополнительно включен с 26 июля 2012 года решением Коллегии ЕЭК от 22 июня 2012 года N 93, распространяется на правоотношения, возникшие с 1 июля 2012 года)

3.3_1. до 1 января 2013 года допускается производство и выпуск в обращение на таможенной территории Таможенного союза продукции, не подлежавшей до дня вступления в силу Технического регламента обязательной оценке (подтверждению) соответствия согласно законодательству государств — членов Таможенного союза или нормативным правовым актам Таможенного союза, без документов об обязательной оценке (подтверждении) соответствия и без маркировки национальным знаком соответствия (знаком обращения на рынке);

(Пункт дополнительно включен с 26 июля 2012 года решением Коллегии ЕЭК от 22 июня 2012 года N 93, распространяется на правоотношения, возникшие с 1 июля 2012 года)

3.4. обращение продукции, выпущенной в обращение в период действия документов об оценке (подтверждении) соответствия, указанных в подпункте 3.2 настоящего Решения, а также продукции, указанной в подпункте 3.3_1 настоящего Решения, допускается в течение срока годности (срока службы) продукции, установленного в соответствии с законодательством государств — членов Таможенного союза.

(Пункт в редакции, введенной в действие с 26 июля 2012 года решением Коллегии ЕЭК от 22 июня 2012 года N 93, распространяется на правоотношения, возникшие с 1 июля 2012 года.

4. Секретариату Комиссии совместно со Сторонами подготовить проект Плана мероприятий, необходимых для реализации Технического регламента, и в трехмесячный срок со дня вступления в силу настоящего Решения обеспечить представление его на утверждение Комиссии в установленном порядке.

5. Белорусской Стороне с участием Сторон на основании мониторинга результатов применения стандартов обеспечить подготовку предложений по актуализации Перечней стандартов, указанных в пункте 2 настоящего Решения, и представление не реже одного раза в год со дня вступления в силу Технического регламента в Секретариат Комиссии для утверждения в установленном порядке.

Члены Комиссии

Таможенного союза:

От Республики Беларусь

С.Румас

От Республики Казахстан

У.Шукеев

От Российской Федерации

И.Шувалов

Перечень стандартов, в результате применения которых на добровольной основе обеспечивается соблюдение требований технического регламента Таможенного союза «О безопасности упаковки» (ТР ТС 005/2011)

УТВЕРЖДЕН

Решением Комиссии

Таможенного союза

от 16 августа 2011 года N 769

(В редакции, введенной в действие

с 22 декабря 2016 года

решением Коллегии ЕЭК

от 15 ноября 2016 года N 148. —

См. предыдущую редакцию)

Перечень стандартов, в результате применения которых на добровольной основе обеспечивается соблюдение требований технического регламента Таможенного союза «О безопасности упаковки» (ТР ТС 005/2011)

____________________________________________________________________

Утратил силу с 1 июля 2020 года —

решение Коллегии ЕЭК от 20 января 2020 года N 12. —

См. предыдущую редакцию

____________________________________________________________________

УТВЕРЖДЕН

Решением Комиссии

Таможенного союза

от 16 августа 2011 года N 769

(В редакции, введенной в действие

с 22 декабря 2016 года

решением Коллегии ЕЭК

от 15 ноября 2016 года N 148. —

См. предыдущую редакцию)

Перечень стандартов, содержащих правила и методы исследований (испытаний) и измерений, в том числе правила отбора образцов, необходимые для применения и исполнения требований технического регламента Таможенного союза «О безопасности упаковки» (ТР ТС 005/2011) и осуществления оценки соответствия объектов технического регулирования

Редакция документа с учетом

изменений и дополнений подготовлена

АО «Кодекс»

Раздел текстовой части, где будут содержаться ссылки на документы, согласно п. 4.2.22 ГОСТ 2.105-95, называется «Ссылочные нормативные документы».

С целью подтверждения соответствия решений, приведенных в проектной документации, требованиям нормативных документов (стандартов, сводов правил и т.п.), в том числе, включенных в перечни документов в области стандартизации, в результате применения которых на обязательной или добровольной основе обеспечивается соблюдение требований технических регламентов, в текстовых документах приводятся ссылки на эти документы.

При ссылках на стандарт, свод правил или др. нормативный документ, имеющий обозначение, указывают только его обозначение при условии приведения в текстовом документе перечня ссылочных нормативных документов, в котором указываются обозначение и полное наименование этого нормативного документа.

В текстовых документах проектной документации применяют ссылки как на нормативный документ в целом, так и на его структурные элементы (разделы, подразделы, пункты, таблицы, приложения или иные структурные элементы).

Положения третьего и четвертого абзацев пункта 4.2.22 ГОСТ 2.105-95 для проектной документации не подходят, поскольку проектируемые мероприятия по обеспечению безопасности объекта капитального строительства должны быть обоснованы ссылками на требования «Технического регламента о безопасности зданий и сооружений» и ссылками на конкретные требования стандартов и сводов правил, включенных в перечни, указанные в частях 1 и 7 статьи 6 Технического регламента. То же само относится и к другим техническим регламентам и к их перечням.

При ссылке на конкретный структурный элемент нормативного документа её записывают как датированную ссылку (с указанием года его утверждения или принятия), а в скобках приводят наименование и номер (обозначение) структурного элемента ссылочного документа.

В ГОСТ 2.105-95 (п. 4.2.22) записано лишь о том, что «допускается не указывать год утверждения», что вовсе не значит – «требуется не указывать».

В проектной документации этим допущением пользоваться не следует.

При ссылках в тексте на несколько нормативных документов следует повторять их буквенные индексы.

Примеры:

1 ГОСТ Р 21.1101-2013; ГОСТ 21.110-2013; ГОСТ 21.114-2013

2 СП 12.13130.2009; СП 47.13330.2012; СП 132.13330.2011

Перечень ссылочных нормативных документов оформляется в виде последнего раздела основной части текстового документа (перед приложениями).

Именно такое размещение перечня нормативных документов предусмотрено в ГОСТ Р 55201-2012 (п. 6.2.1).

В перечень включают федеральные законы, нормативные правовые акты Российской Федерации и соответствующего субъекта Российской Федерации, стандарты, своды правил и иные нормативные документы, использованные при разработке документа.

В перечне документам не присваивают порядковые номера (поскольку на порядковые номера в документе не ссылаются) и не приводят их издательские данные. Дефисы перед наименованиями или обозначениями документов ставить не нужно.

В конце наименований документов знаки препинания (точку или точку с запятой) не ставят.

При наличии большого количества библиографических ссылок (на литературу, не являющуюся нормативными документами) в текстовом документе приводят список литературы, использованной при составлении этого документа.

Список использованной литературы включают в содержание документа как справочное приложение, располагая его после всех остальных приложений.

Ссылки на источники производятся указанием в квадратных скобках порядкового номера по списку литературы в порядке упоминания в тексте документа.

3.3. Руководящие документы Гостехкомиссии России

Гостехкомиссия России (ныне это Федеральная служба по техническому и экспортному контролю – ФСТЭК России) в период с 1992 по 1999 г. разработала пакет руководящих документов, посвящённых вопросам защиты информации в автоматизированных системах. Наибольший интерес представляют следующие документы:

- Защита от несанкционированного доступа к информации. Термины и определения .

- Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации .

- Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации .

- Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищённости от несанкционированного доступа к информации .

- Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа. Показатели защищённости от несанкционированного доступа к информации .

- Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей .

3.3.2. Основные положения концепции защиты СВТ и АС от НСД к информации

Под несанкционированным доступом (НСД) понимается доступ к информации, нарушающий установленные правила разграничения доступа, с использованием штатных средств предоставляемых СВТ или АС. Выделяют два направления защиты от НСД:

- Связанные со средствами вычислительной техники (СВТ).

- Связанные с автоматизированными системами (АС).

Средства вычислительной техники представляют собой элементы, из которых строятся автоматизированные системы. Для СВТ, в отличие от АС, контролируется реализация исключительно тех функций защиты, для реализации которых они предназначены.

Выделяют следующие основные способы НСД:

- непосредственное обращение к объектам доступа;

- создание программных и технических средств, выполняющих обращение к объектам доступа в обход средств защиты;

- модификация средств защиты, позволяющая осуществить НСД (например, путём внедрения программных закладок);

- внедрение в технические средства СВТ или АС программных или технических механизмов, нарушающих предполагаемую структуру и функции СВТ или АС и позволяющих осуществить НСД (например, выполнить загрузку компьютера в обход штатной операционной системы).

Предлагаются следующие принципы защиты от НСД:

- Защита СВТ и АС основывается на положениях и требованиях соответствующих законов, стандартов и нормативно-методических документов по защите от НСД к информации.

- Защита СВТ обеспечивается комплексом программно-технических средств.

- Защита АС обеспечивается комплексом программно-технических средств и поддерживающих их организационных мер.

- Защита АС должна обеспечиваться на всех технологических этапах обработки информации и во всех режимах функционирования, в том числе при проведении ремонтных и регламентных работ.

- Программно-технические средства защиты не должны существенно ухудшать основные функциональные характеристики АС:

- надёжность;

- быстродействие;

- возможность изменения конфигурации АС.

- Неотъемлемой частью работ по защите является оценка эффективности средств защиты, осуществляемая по методике, учитывающей всю совокупность технических характеристик оцениваемого объекта, включая технические решения и практическую реализацию средств защиты.

- Защита АС должна предусматривать контроль эффективности средств защиты от НСД, который либо может быть периодическим, либо инициироваться по мере необходимости пользователем АС или контролирующими органами.

Концепция также предлагает модель нарушителя безопасности автоматизированной системы. В качестве нарушителя рассматривается субъект, имеющий доступ к работе со штатными средствами АС и СВТ как части АС.

Нарушители классифицируются по уровню возможностей, предоставляемых им штатными средствами АС и СВТ. Выделяют 4 уровня возможностей, на каждом уровне нарушитель является специалистом высшей квалификации, знает всё об автоматизированной системе и, в частности, о средствах её защиты.

- Возможность ведения диалога в АС – запуск программ из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации.

- Возможность создания и запуска собственных программ с новыми функциями по обработке информации.

- Возможность управления функционированием АС, т.е. воздействие на базовое программное обеспечение системы и на состав и конфигурацию её оборудования.

- Весь объём возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств АС, вплоть до включения в состав СВТ собственных технических средств с новыми функциями по обработке информации.

Нетрудно видеть, что уровни являются иерархическими – каждый последующий уровень включает возможности всех предыдущих.

В концепции предлагается оценивать технические средства защиты от НСД по следующим основным характеристикам:

- Степень полноты и качество охвата правил разграничения доступа реализованной системы разграничения доступа. Оцениваются:

- чёткость и непротиворечивость правил доступа;

- надёжность идентификации правил доступа.

- Состав и качество обеспечивающих средств для системы разграничения доступа. При проведении оценки учитываются:

- средства идентификации и опознания субъектов и порядок и порядок их использования;

- полнота учёта действий субъектов;

- способы поддержания привязки субъекта к его процессу.

- Гарантии правильности функционирования системы разграничения доступа и обеспечивающих её средств. При оценке используется соответствующая документация.

Обеспечение защиты СВТ и АС осуществляется системой разграничения доступа (СРД) субъектов к объектам доступа и обеспечивающими средствами для СРД.

Основными функциями СРД являются:

- реализация правил разграничения доступа (ПРД) субъектов и их процессов к данным;

- реализация ПРД субъектов и их процессов к устройствам создания твердых копий;

- изоляция программ процесса, выполняемого в интересах субъекта, от других субъектов;

- управление потоками данных с целью предотвращения записи данных на носители несоответствующего грифа;

- реализация правил обмена данными между субъектами для АС и СВТ, построенных по сетевым принципам.

Обеспечивающие средства для СРД выполняют следующие функции:

- идентификацию и опознание (аутентификацию) субъектов и поддержание привязки субъекта к процессу, выполняемому для субъекта;

- регистрацию действий субъекта и его процесса;

- предоставление возможностей исключения и включения новых субъектов и объектов доступа, а также изменение полномочий субъектов;

- реакцию на попытки НСД, например, сигнализацию, блокировку, восстановление после НСД;

- тестирование;

- очистку оперативной памяти и рабочих областей на магнитных носителях после завершения работы пользователя с защищаемыми данными;

- учет выходных печатных и графических форм и твердых копий в АС;

- контроль целостности программной и информационной части как СРД, так и обеспечивающих ее средств.

Сама система разграничения доступа может быть реализована следующим образом:

- в виде распределённой системы или локально в ядре защиты;

- в рамках операционной системы или прикладных программ;

- в средствах реализации сетевого взаимодействия или на уровне приложений;

- с использованием криптографии или методов непосредственного контроля доступа;

- путём программной или аппаратной реализации.

Организация работ по защите СВТ и АС от НСД к информации должна быть

частью общей организации работ по обеспечению безопасности информации. При этом обеспечение защиты основывается на требованиях по защите к разрабатываемым СВТ и АС, формулируемых заказчиком и согласуемых с разработчиком. Такие требования задаются либо в виде желаемого уровня защищенности СВТ или АС, либо в виде перечня требований, соответствующего этому уровню.

Проверка выполнения технических требований по защите проводится аналогично с другими техническими требованиями в процессе испытаний (предварительных, государственных и др.). По результатам успешных испытаний оформляется сертификат, удостоверяющий соответствие СВТ или АС требованиям по защите и дающий право разработчику на использование и (или) распространение их как защищенных.

Отмечается, что разработка мероприятий по защите должна проводиться одновременно с разработкой СВТ и АС и выполняться за счет финансовых и материально-технических средств (ресурсов), выделенных на разработку СВТ и АС.

3.3.3. Средства вычислительной техники. Защита от НСД к информации. Показатели защищённости от НСД к информации

Руководящий документ устанавливает классификацию средств вычислительной техники по уровню защищённости от НСД к информации на базе перечня показателей защищённости и совокупности описывающих их требований.

Средство вычислительной техники (СВТ) рассматривается в документе как совокупность программных и технических элементов АС, способных функционировать самостоятельно или в составе других систем.

Устанавливаются 7 классов защищённости СВТ от НСД к информации, разбитые на 4 группы:

- 7 класс – СВТ, которые были представлены к оценке, однако не удовлетворяют требованиям более высоких классов.

- 6 и 5 классы – дискреционная защита.

- 4, 3 и 2 классы – мандатная защита.

- 1 класс – верифицированная защита.

Требования ужесточаются с уменьшением номера класса. Каждый класс характеризуется фиксированным набором показателей

защищённости. Классы являются иерархически упорядоченными: каждый последующий класс содержит требования всех предыдущих.

В общем случае требования предъявляются к следующим показателям защищённости:

- Дискреционный принцип контроля доступа.

- Мандатный принцип контроля доступа.

- Очистка памяти.

- Изоляция модулей.

- Маркировка документов.

- Защита ввода и вывода на отчуждаемый физический носитель информации.

- Сопоставление пользователя с устройством (например, с консолью).

- Идентификация и аутентификация.

- Гарантии проектирования.

- Регистрация.

- Взаимодействие пользователя с комплексом средств защиты (подразумевается чёткое определение всех возможных интерфейсов).

- Надежное восстановление.

- Целостность КСЗ.

- Контроль модификации.

- Контроль дистрибуции (имеется в виду контроль точности копирования при изготовлении копий с образца носителя данных).

- Гарантии архитектуры (означает, что реализованная модель безопасности обеспечивает гарантированный перехват монитором безопасности обращений всех попыток доступа в системе).

- Тестирование.

- Руководство для пользователя.

- Руководство по комплексу средств защиты.

- Тестовая документация.

- Конструкторская (проектная) документация.

Оценка класса защищённости СВТ осуществляется путём проведения сертификационных испытаний.

3.3.4. Автоматизированные системы. Защита от НСД к информации. Классификация АС и требования по защите информации

Руководящий документ устанавливает классификацию АС, подлежащих защите от НСД к информации, и задаёт требования по защите информации в автоматизированных системах различных классов.

В соответствии с документом, классификация АС включает следующие этапы:

- Разработка и анализ исходных данных.

- Выявление основных признаков АС, необходимых для классификации.

- Сравнение выявленных признаков АС с классифицируемыми.

- Присвоение АС соответствующего класса защиты информации от НСД.

Исходными данными для классификации АС являются:

- Перечень защищаемых информационных ресурсов АС и их уровень конфиденциальности.

- Перечень лиц, имеющих доступ к штатным средствам АС, с указанием их уровня полномочий.

- Матрица доступа или полномочий субъектов доступа по отношению к защищаемым информационным ресурсам АС.

- Режим обработки данных в АС.

Выбор класса АС производится заказчиком и разработчиком с привлечением

специалистов по защите информации. Устанавливаются 9 классов защищённости АС от НСД к информации, каждый класс характеризуется определённой минимальной совокупностью требований по защите. Классы подразделяются на 3 группы:

- III группа – классы 3Б и 3А

Классы соответствуют автоматизированным системам, в которых работает один пользователь, допущенный ко всей информации в АС, размещённой на носителях одного уровня конфиденциальности. - II группа – классы 2Б и 2А

Классы данной группы соответствуют автоматизированным системам, в которых пользователи имеют одинаковые права доступа ко всей информации в АС, обрабатываемой или хранимой на носителях различного уровня конфиденциальности. - I группа – классы 1Д, 1Г, 1В, 1Б и 1А

В соответствующих автоматизированных системах одновременно обрабатывается или хранится информация разных уровней конфиденциальности. Не все пользователи имеют доступ ко всей информации в АС.

Для каждого из классов фиксируется набор требований, составленный из следующего общего списка:

- Подсистема управления доступом

- Идентификация, проверка подлинности и контроль доступа субъектов:

- в систему;

- к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ;

- к программам;

- к томам, каталогам, файлам, записям, полям записей.

- Управление потоками информации

- Идентификация, проверка подлинности и контроль доступа субъектов:

- Подсистема регистрации и учёта

- Регистрация и учёт:

- входа (выхода) субъектов доступа в (из) систему (узел сети);

- выдачи печатных (графических) выходных документов;

- запуска (завершения) программ и процессов;

- доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи;

- доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей;

- изменения полномочий субъектов доступа;

- создаваемых защищаемых объектов доступа.

- Учёт носителей информации.

- Очистка освобождаемых областей оперативной памяти ЭВМ и внешних накопителей.

- Сигнализация попыток нарушения защиты.

- Регистрация и учёт:

- Криптографическая подсистема

- Шифрование конфиденциальной информации.

- Шифрование информации, принадлежащей различным субъектам доступа (или группам субъектов), на различных ключах.

- Использование аттестованных (сертифицированных) криптографических средств.

- Подсистема обеспечения целостности

- Обеспечение целостности программных средств информации.

- Физическая охрана СВТ и носителей информации.

- Наличие администратора (службы) защиты информации в АС.

- Периодическое тестирование средств защиты информации (СЗИ) от НСД.

- Наличие средств восстановления СЗИ от НСД.

- Использование сертифицированных средств защиты.

Проверка соответствия требованиям по защите информации от НСД для АС производится в рамках сертификационных или аттестационных испытаний.

3.3.5. Средства вычислительной техники. Межсетевые экраны. Защита от НСД. Показатели защищённости от НСД к информации

Руководящий документ устанавливает классификацию межсетевых экранов по уровню защищённости от НСД к информации на базе перечня показателей защищённости и совокупности описывающих их требований.

Показатели защищённости применяются к межсетевым экранам (МЭ) для определения уровня защищённости, который они обеспечивают при межсетевом взаимодействии.

Устанавливаются 5 классов защищённости МЭ, однозначно сопоставленных с классами автоматизированных систем (табл. 3.3.5).

Таблица 3.3.5. Соответствие классов защищённости МЭ и АС

| Класс МЭ | Класс АС |

| 5 | 1Д |

| 4 | 1Г |

| 3 | 1В |

| 2 | 1Б |

| 1 | 1А |

Тем самым, для каждого класса защищённости АС определён класс МЭ, который должен применяться для осуществления безопасного взаимодействия АС с внешней средой.

Принадлежность к тому или иному классу МЭ определяется путём анализа соответствия следующим показателям защищённости:

- Управление доступом (фильтрация данных и трансляция адресов). Для различных классов защищённости фильтрация производится на разных уровнях модели ISO/OSI.

- Идентификация и аутентификация (входящих и исходящих запросов).

- Регистрация.

- Администрирования: идентификация и аутентификация.

- Администрирование: регистрация.

- Администрирование: простота использования.

- Целостность.

- Восстановление.

- Тестирование (возможность проведения регламентного тестирования).

- Руководство администратора защиты.

- Тестовая документация.

- Конструкторская (проектная) документация.

Ключевая особенность рассмотренного документа состоит в том, что

классификация межсетевых экранов производится в том числе и по уровням модели ISO/OSI, на которых осуществляется фильтрация. Данный подход впервые был предложен именно в этом руководящем документе.

3.3.6. Защита от НСД к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей

Руководящий документ устанавливает классификацию программного обеспечения по уровню контроля отсутствия в нём недекларированных возможностей. Под недекларированными возможностями понимаются возможности программного обеспечения, не описанные или не соответствующие описанным в документации, при использовании которых возможно нарушение конфиденциальности, доступности или целостности обрабатываемой информации.

Одной из возможных реализаций недекларированных возможностей являются программные закладки – преднамеренно внесённые в программное обеспечение (ПО) функциональные объекты, которые при определённых условиях инициируют выполнение не описанных в документации функций ПО, приводящих к нарушению конфиденциальности, доступности или целостности обрабатываемой информации.

Устанавливаются 4 уровня контроля, каждый из которых характеризуется определённой совокупностью минимальных требований. В общем случае к ПО предъявляются следующие требования:

- Требования к документации

- Контроль состава и содержания документации

- Спецификация

- Описание программы.

- Описание применения.

- Пояснительная записка.

- Тексты программ, входящих в состав программного обеспечения.

- Контроль состава и содержания документации

- Требования к содержанию испытаний

- Контроль исходного состояния программного обеспечения.

- Статический анализ исходных текстов программ.

- Контроль полноты и отсутствия избыточности исходных текстов.

- Контроль соответствия исходных текстов ПО его объектному (загрузочному) коду.

- Контроль связей функциональных объектов по управлению.

- Контроль связей функциональных объектов по информации.

- Контроль информационных объектов.

- Контроль наличия заданных конструкций в исходных текстах.

- Формирование перечня маршрутов выполнения функциональных объектов.

- Анализ критических маршрутов выполнения функциональных объектов (критическим считается маршрут, при выполнении которого существует возможность неконтролируемого нарушения установленных правил обработки информационных объектов).

- Анализ алгоритма работы функциональных объектов на основе блок-схем, построенных по исходным текстам контролируемого программного обеспечения.

- Динамический анализ исходных текстов программ

- Контроль выполнения функциональных объектов.

- Сопоставление фактических маршрутов выполнения функциональных объектов и маршрутов, построенных в процессе проведения статического анализа.

- Отчётность

Предъявляются требования к документам, разрабатываемым в ходе и по результатам проведённых испытаний.

Испытания, проводимые в соответствии с данным документом, должны содержать проверки, относящиеся к двум основным категориям – статическому и динамическому анализу. Статический анализ исходных текстов программ – это совокупность методов контроля соответствия реализованных и декларированных в документации функциональных возможностей ПО, основанных на структурном анализе и декомпозиции исходных текстов программ. В свою очередь, динамический анализ основывается на идентификации фактических маршрутов выполнения функциональных объектов с последующим сопоставлением маршрутам, построенным в процессе проведения статического анализа. Статически и динамический методы анализа дополняют друг друга: результаты статического анализа используются при проведении динамического анализа.